3. Configurer son réseau, Firewall

Modifier les paramètres du modem

Réseau filaire

A priori, un réseau filaire est une solution permettant d´office un meilleur niveau de sécurité. Les performances sont aussi nettement meilleures. A moins d´ajouter un boîtier directement sur votre câble, il n´est pas possible de lire les données transitant sur le réseau local, sauf si ce dernier est ouvert à l´Internet. Auquel cas, les protections envers le WAN (Wide Area Network ou réseau extérieur) sont les mêmes qu´en sans fil.

Réseau sans fil

Les paramètres par défaut, c´est pratique car tout fonctionne (ou plutôt devrait fonctionner), mais du coup, on a presque tous les mêmes... Si on se place du côté de la personne malveillante qui veut utiliser votre connexion (à votre insu) ou accéder à vos données, il est assez facile de savoir qu´il y a un émetteur quelque part. A l´aide de certains logiciels, on peut tout à fait récupérer la clé WEP (utilisées bien souvent comme protection par défaut) et demander simplement une adresse IP via le serveur DHCP. Le SSID étant bien souvent de la forme Nom.Prenom, ou Model_du_modem, on peut pas dire que ce soit vraiment dur à franchir. Les Box gracieusement fournies par votre FAI sont en général de vraies passoires pour un réseau WIFI : il est primordial de les reconfigurer ! Preuve en est avec ce document issu du gouvernement.

On peut différencier différentes méthodes pour ne pas être attaqué : bien se dissimuler, éviter de faciliter le travail de la personne souhaitant s´infiltrer, sécuriser les données en transit. Modifier la configuration de son modem n´est pas contraignant car il suffit de le faire une fois pour toutes ! Ces informations sont en général fournies sur le site des fournisseurs d´accès.

- Bien se dissimuler

Une fois la clef de cryptage connue, on peut dire que le réseau sera facilement accessible : on veillera donc à dissimuler l´existence d´un point d´accès WIFI pour ne pas tenter qui que ce soit. Bien sûr, il existe des parades... mais celles-ci décourageront une bonne partie des intrusions.

Dans un premier temps, il faut donc éviter que le point WIFI soit facilement observable dans les réseaux sans fils accessibles. Il faut donc activer les fonctions du genre "Hide Access Point", ce qui évite de faire apparaître le SSID du point d´accès (en gros, son identité....).

On veillera aussi à changer ce SSID, car il est souvent configuré de sorte à ce que le propriétaire ou la nature de la box (ce qui permet de la configurer à l´avantage de l´intrus) soit facilement reconnaissable.

- Ne pas faciliter la tâche d´éventuels intrus

Il s´agit de ne pas donner un accès facile au réseau local voir au WAN si le cryptage est compromis. On changera donc le SSID de la box (ou modem) mais aussi les mots de passe. En effet, les mots de passe et logins du modem sont génériques (Alice\Alice chez Alice...) et facilement trouvables sur la toile : un utilisateur mal intentionné peut alors facilement modifier les paramètres du modem pour faciliter son utilisation à l´insu du propriétaire.

On désactivera le DHCP : en effet, ce genre de service permet de fournir une configuration réseau compatible à toute machine en faisant la demande... et qui a donc su trouver la clef de cryptage. Une analyse des paquets peut permettre de trouver la configuration du réseau et cette étape est souvent effectuée en même temps que le craquage de la clef de cryptage. Cependant, cette étape peut limiter l´accès au WAN de notre intrus.

- Sécuriser les données en transit

Etant donné que toutes les données qui transitent fournissent le destinataire des données et l´expéditeur, on peut tout simplement n´autoriser que des "éléments sûrs" sur le réseau et exclure tout le reste. Ceci est rendu extrêmement facile via les adresses MAC, qui constituent un code unique pour toute carte réseau (à fil ou sans fil). Si un filtrage MAC est efficace, il ne faut pas oublier que malheureusement, on peut modifier la MAC avec des outils spécialisés. Pour connaître sa MAC (ou "adresse physique"), ouvrir une console et taper :

>ipconfig /all

Enfin, on veillera à utiliser une clef de cryptage la plus sûre possible : en aucun cas du WEP ! On veillera à utiliser une authentification en WPA (voire WPA2), avec une clef cryptée en AES (non encore cassable). Si votre matériel ne le permet pas il est alors primordial de mettre en jeux le filtrage MAC. Pour ceux qui ne sont pas convaincus, il existe même des distributions Linux contenant tous les outils nécessaire pour casser les clefs d´un réseau sans fil (Whax notamment, ou encore Backtrack), même si ce n´est pas leur vocation première.

Pour configurer une connexion WIFI sécurisée, on pourra suivre ce tutoriel.

Filtrer les données entrantes et sortantes

Notions de ports

Les données échangées sur le net passent par une connexion physique, à travers des ports "logiques". Virtuellement, tout se passe comme si on avait plusieurs connexions : une par port. Un grand nombre de ports est activé par défaut et tous ne sont pas nécessairement utiles : ils peuvent être utilisés à notre insu. Désactiver un port permet de mieux se protéger ! Le logiciel ZebProtect permet de fermer un certain nombre de ports inutiles pour une utilisation courante (cad en dehors d´un réseau d´entreprise).

| ZebProtect |

|---|

|

Pour connaître les ports activés à un instant donné, il suffit d´ouvrir une console et de taper :

>netstat -an "(Pour XP)"

>netstat -ano "(Pour Windows 2000)"

Tous les ports ne sont pas à bloquer, et il convient alors de filtrer les données selon le programme devant s´en servir. C´est une des fonctions des FireWalls.

Notions de FireWall

Les FireWalls sont de 2 natures différentes : logicielle ou matérielle. Dans le premier cas, c´est un programme qui tourne en tâche de fond, dans le second cas, c´est un dispositif physique se trouvant entre le LAN (Local Area Network : réseau local) et le WAN (Wide Area Network : le réseau extérieur). Bien des modems de type "Box" contiennent des FireWalls, pas nécessairement activés, les fournisseurs d´accès préférant vous faire payer un service en filtrant les données avant leur arrivée chez vous. Rien n´empêche aussi l´achat d´un FireWall matériel, réputé plus fiable que le FireWall logiciel, et ne consommant aucune ressource sur les machines (contrairement aux FireWalls logiciels). Pensez donc à vérifier dans votre modem s´il possède une fonction FireWall !

Si Microsoft a intégré un firewall dans XP, on ne peut pas dire que ce dernier soit une référence ! Il suffit d´utiliser un autre FireWall pour se rendre compte que ces derniers sont plus regardants avec les programmes cherchant à communiquer avec le monde extérieur : vérification de la version du programme... Certes, c´est un peu pénible au début de devoir autoriser ou refuser un programme à chaque fois que le FireWall fait une requête, mais c´est un gros avantage pour votre sécurité. En effet, celui-ci empêche par exemple un programme nuisible comme un keylogger, dont le but est de récupérer ce qui est tapé au clavier (ce qui inclus les numéros de CB), de se connecter et de transmettre les données qu´il a récupéré.

Par défaut, un FireWall convenablement configuré doit tout refuser, sauf ce qui sert. L´utilisateur ne doit autoriser que ce dont il a besoin, et ne surtout pas autoriser tout ce qui lui est proposé (sinon à quoi sert le FireWall ? )

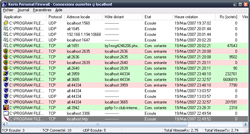

Kerio Personal est un FireWall reconnu pour son efficacité, dont le développement a paru incertain pendant un moment. Sygate est certainement d´une plus grande simplicité d´utilisation, mais d´une efficacité moindre.

A noter que certains chipset Nvidia comportent un firewall matériel !

| Kerio Personal (version actuelle) | Sygate Personal (plus mis à jour) | Zone Alarm |

|---|

|  |  |

Comme beaucoup d´outils aboutis, Kerio commence à s´alourdir avec des fonctions annexes : certes ces outils sont intéressants (filtre anti-popup...) mais ceux-ci font parfois doublon. En effet, Internet Explorer est doté d´un filtre anti-popup, anti phishing... et Firefox fait largement aussi bien avec ses extensions. C´est la raison pour laquelle, ceux qui cherchent un Firewall qui ne fait que ça, léger et efficace, pourront se tourner vers une version un peu plus ancienne : Kerio 2.1.5.

| Télécharger Kerio 2.1.15 (patch FR ici) |

|---|

|