Source : PC-optimise.info

Date d´impression : 03/03/2026 (12:03:42)

Source : PC-optimise.info

Date d´impression : 03/03/2026 (12:03:42)

| Sommaire : |

|---|

En tant que propriétaire de votre machine, vous êtes RESPONSABLE pénalement de ce qui peut être fait avec, même par un autre individu. J´entends par là que le propriétaire peut avoir de gros soucis avec la justice si sa machine est utilisée pour faire une attaque sur une autre machine, même si c´est à son insu. De plus, on a tous des données qu´on ne souhaite pas voir diffusées : rapports, fichiers, relevés de comptes, mots de passe... Il est donc essentiel de se prémunir du monde extérieur, qui est bien plus hostile que ce qu´on croit (cf ce rapport qui ne concerne que les PC zombis). Effectuer des copies de sauvegardes de ses données est aussi un acte important, et de préférence sur un support inaccessible par le monde extérieur (rack IDE, CD, DVD...).

Les méthodes employées sont souvent les mêmes : on exploite une faille de la machine cible (Windows, Internet Explorer, Anti-Virus...), puis on installe un minimum de code permettant de prendre le contrôle de la machine si nécessaire. L´utilisateur, surtout s´il n´est pas très méfiant, constitue la faille principale de sa machine ! Du coup, une personne malveillante peut de chez elle utiliser votre machine pour émettre des SPAM, attaquer un site... ce qui se traduit généralement par une chute des performances de votre machine.

Enfin, dans le pire des cas, le but d´attaquer votre PC est d´en obtenir certains fichiers afin de vous voler des informations : fichiers "sensibles" (documents personnels, mots de passes...), séquences de touches (pour détecter les mots de passes, le numéro de votre carte bancaire lors d´achats en ligne...)

Limiter le nombre d´informations émises par votre PC est donc essentiel lors de ses connexions au monde extérieur. Le nombre de ports de communications autorisés (80 pour internet, 25 et 110 pour la messagerie...), le filtrage des données entrantes et sortantes, la supervision de la machine par des programmes détectant les programmes non désirés sont autant de méthodes permettant de se protéger du monde hostile qu´est la toile.

A titre d´information, il est parfois intéressant de lire les fichiers log de son firewall : on y découvre que nos PC subissent des tentatives d´attaques fort nombreuses, en quelques minutes de connexion !

Les mots de passe doivent être longs, avec des caractères variés (lettres, chiffres, caractères spéciaux...), et non issus du dictionnaire : sinon, ils sont très facilement cassables. Eviter les mots de passe du type "Prenom.nom" ou identique au login, ou encore sa date de naissance.

Evidemment, le problème reste de mémoriser le mot de passe ! Pour cela, on peut utiliser des méthodes simples pour s´en fabriquer en combinant les "astuces" suivantes:

Bien sûr, vous pouvez utiliser d´autres moyens mnémotechniques pour savoir le retrouver !

NB

On trouvera sur cette page de quoi analyser un mot de passe.

La restriction aux ressources matérielles est surtout intéressante pour limiter les interactions avec certains composants. Si on peut aisément proscrire le fonctionnement des clefs USB sur un poste, il ne faut pas oublier que des restrictions trop sévères tenteront les plus débrouillards à contourner ces dernières...

Pratiques, les portables ont le vent en poupe, mais il ne faut pas oublier que leurs données peuvent très facilement être exposées. Il ne faut pas se leurrer : une grosse majorité des portables est volée pour les données qu´ils peuvent renfermer ! Mais sans aller jusqu´à de telles illégalités, ce sont souvent des machines qui nous accompagnent... et sur lesquels on devrait rester vigilants. En effet, cette mobilité expose la machine à davantage de personnes : il est donc essentiel d´en protéger l´utilisation. cela peut se faire simplement en utilisant un mot de passe de protection au niveau du BIOS, et en utilisant d´autres mots de passe en sortie de veille.

Pour plus de sécurité, on pourra crypter le disque dur de sorte à ce que ce dernier ne fonctionne que sur la machine d´origine.

Toujours dans le cas des PC portables, il est hautement conseillé de crypter les données sensibles avec des programmes dédiés.

Pour les postes de travail ou les machines personnelles, on peut avoir à gérer différents utilisateurs : l´utilisation de comptes associés à des mots de passes permet de gérer les droits d´accès tant des logiciels que des données. cela peut s´avérer utile dans les cas suivants :

A la lumière de ces indications, il est évident que toute machine doit comporter au moins un compte "administrateur" et un autre "utilisateur". Pour cela, se rendre dans Panneau de configuration\Comptes d´utilisateurs pour XP et Panneau de configuration\Utilisateurs... pour windows 2000. Malheureusement jusqu´à présent, il n´est pas très évident de mettre en place un compte utilisateur sans que l´utilisation de Windows ne souffre de restrictions trop sévères. Linux est nettement plus adapté !

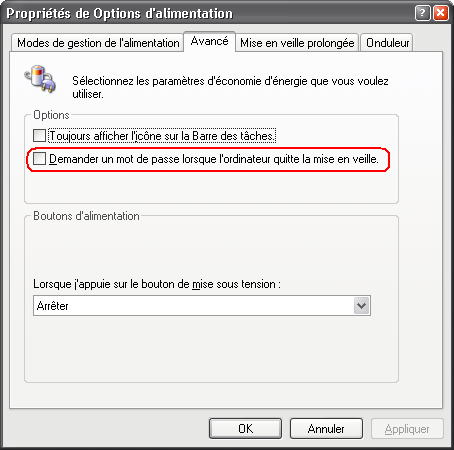

Pour éviter qu´un utilisateur ait facilement accès à votre machine durant une période d´absence, penser à mettre un mot de passe lors des sorties de veilles (normales et prolongées). Pour cela, aller dans Panneau de configuration\Affichage\Ecran de veille\Gestion de l´alimentation\Avancé et activer l´option Demander un mot de passe lorsque l´ordinateur quitte la mise en veille.

Les enfants sont des cibles privilégiés sur internet... et les pédophiles peuvent aisément abuser de leur naïveté ! Il est donc essentiel de préserver la sécurité de nos chers bambins en les empêchant de donner des indications propres à leur personne : adresses parentales, lieux de vie, numéros de téléphone...

De plus, le contenu des pages WEB peut parfois être inadapté à leur âge, notamment les sites pornographiques : ce genre de filtrage est tout à fait possible !

Je vous suggère ce lien et surtout ce site du gouvernement et celui-ci. N´étant pas encore personnellement concerné, je ne peux que vous conseiller de bien vous informer sur les possibilités offertes par les logiciels.

A noter que les FAI devraient rapidement permettre aux utilisateurs de se procurer un tel logiciel ! (cf cette news).

Un comparatif est aussi disponible ici.

A priori, un réseau filaire est une solution permettant d´office un meilleur niveau de sécurité. Les performances sont aussi nettement meilleures. A moins d´ajouter un boîtier directement sur votre câble, il n´est pas possible de lire les données transitant sur le réseau local, sauf si ce dernier est ouvert à l´Internet. Auquel cas, les protections envers le WAN (Wide Area Network ou réseau extérieur) sont les mêmes qu´en sans fil.

Les paramètres par défaut, c´est pratique car tout fonctionne (ou plutôt devrait fonctionner), mais du coup, on a presque tous les mêmes... Si on se place du côté de la personne malveillante qui veut utiliser votre connexion (à votre insu) ou accéder à vos données, il est assez facile de savoir qu´il y a un émetteur quelque part. A l´aide de certains logiciels, on peut tout à fait récupérer la clé WEP (utilisées bien souvent comme protection par défaut) et demander simplement une adresse IP via le serveur DHCP. Le SSID étant bien souvent de la forme Nom.Prenom, ou Model_du_modem, on peut pas dire que ce soit vraiment dur à franchir. Les Box gracieusement fournies par votre FAI sont en général de vraies passoires pour un réseau WIFI : il est primordial de les reconfigurer ! Preuve en est avec ce document issu du gouvernement.

On peut différencier différentes méthodes pour ne pas être attaqué : bien se dissimuler, éviter de faciliter le travail de la personne souhaitant s´infiltrer, sécuriser les données en transit. Modifier la configuration de son modem n´est pas contraignant car il suffit de le faire une fois pour toutes ! Ces informations sont en général fournies sur le site des fournisseurs d´accès.

Une fois la clef de cryptage connue, on peut dire que le réseau sera facilement accessible : on veillera donc à dissimuler l´existence d´un point d´accès WIFI pour ne pas tenter qui que ce soit. Bien sûr, il existe des parades... mais celles-ci décourageront une bonne partie des intrusions.

Dans un premier temps, il faut donc éviter que le point WIFI soit facilement observable dans les réseaux sans fils accessibles. Il faut donc activer les fonctions du genre "Hide Access Point", ce qui évite de faire apparaître le SSID du point d´accès (en gros, son identité....).

On veillera aussi à changer ce SSID, car il est souvent configuré de sorte à ce que le propriétaire ou la nature de la box (ce qui permet de la configurer à l´avantage de l´intrus) soit facilement reconnaissable.

Il s´agit de ne pas donner un accès facile au réseau local voir au WAN si le cryptage est compromis. On changera donc le SSID de la box (ou modem) mais aussi les mots de passe. En effet, les mots de passe et logins du modem sont génériques (Alice\Alice chez Alice...) et facilement trouvables sur la toile : un utilisateur mal intentionné peut alors facilement modifier les paramètres du modem pour faciliter son utilisation à l´insu du propriétaire.

On désactivera le DHCP : en effet, ce genre de service permet de fournir une configuration réseau compatible à toute machine en faisant la demande... et qui a donc su trouver la clef de cryptage. Une analyse des paquets peut permettre de trouver la configuration du réseau et cette étape est souvent effectuée en même temps que le craquage de la clef de cryptage. Cependant, cette étape peut limiter l´accès au WAN de notre intrus.

Etant donné que toutes les données qui transitent fournissent le destinataire des données et l´expéditeur, on peut tout simplement n´autoriser que des "éléments sûrs" sur le réseau et exclure tout le reste. Ceci est rendu extrêmement facile via les adresses MAC, qui constituent un code unique pour toute carte réseau (à fil ou sans fil). Si un filtrage MAC est efficace, il ne faut pas oublier que malheureusement, on peut modifier la MAC avec des outils spécialisés. Pour connaître sa MAC (ou "adresse physique"), ouvrir une console et taper :

>ipconfig /all

Enfin, on veillera à utiliser une clef de cryptage la plus sûre possible : en aucun cas du WEP ! On veillera à utiliser une authentification en WPA (voire WPA2), avec une clef cryptée en AES (non encore cassable). Si votre matériel ne le permet pas il est alors primordial de mettre en jeux le filtrage MAC. Pour ceux qui ne sont pas convaincus, il existe même des distributions Linux contenant tous les outils nécessaire pour casser les clefs d´un réseau sans fil (Whax notamment, ou encore Backtrack), même si ce n´est pas leur vocation première.

Pour configurer une connexion WIFI sécurisée, on pourra suivre ce tutoriel.

Les données échangées sur le net passent par une connexion physique, à travers des ports "logiques". Virtuellement, tout se passe comme si on avait plusieurs connexions : une par port. Un grand nombre de ports est activé par défaut et tous ne sont pas nécessairement utiles : ils peuvent être utilisés à notre insu. Désactiver un port permet de mieux se protéger ! Le logiciel ZebProtect permet de fermer un certain nombre de ports inutiles pour une utilisation courante (cad en dehors d´un réseau d´entreprise).

| ZebProtect |

|---|

|

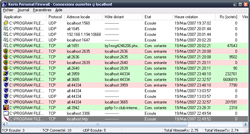

Pour connaître les ports activés à un instant donné, il suffit d´ouvrir une console et de taper :

>netstat -an "(Pour XP)" >netstat -ano "(Pour Windows 2000)"

Tous les ports ne sont pas à bloquer, et il convient alors de filtrer les données selon le programme devant s´en servir. C´est une des fonctions des FireWalls.

Les FireWalls sont de 2 natures différentes : logicielle ou matérielle. Dans le premier cas, c´est un programme qui tourne en tâche de fond, dans le second cas, c´est un dispositif physique se trouvant entre le LAN (Local Area Network : réseau local) et le WAN (Wide Area Network : le réseau extérieur). Bien des modems de type "Box" contiennent des FireWalls, pas nécessairement activés, les fournisseurs d´accès préférant vous faire payer un service en filtrant les données avant leur arrivée chez vous. Rien n´empêche aussi l´achat d´un FireWall matériel, réputé plus fiable que le FireWall logiciel, et ne consommant aucune ressource sur les machines (contrairement aux FireWalls logiciels). Pensez donc à vérifier dans votre modem s´il possède une fonction FireWall !

Si Microsoft a intégré un firewall dans XP, on ne peut pas dire que ce dernier soit une référence ! Il suffit d´utiliser un autre FireWall pour se rendre compte que ces derniers sont plus regardants avec les programmes cherchant à communiquer avec le monde extérieur : vérification de la version du programme... Certes, c´est un peu pénible au début de devoir autoriser ou refuser un programme à chaque fois que le FireWall fait une requête, mais c´est un gros avantage pour votre sécurité. En effet, celui-ci empêche par exemple un programme nuisible comme un keylogger, dont le but est de récupérer ce qui est tapé au clavier (ce qui inclus les numéros de CB), de se connecter et de transmettre les données qu´il a récupéré.

Par défaut, un FireWall convenablement configuré doit tout refuser, sauf ce qui sert. L´utilisateur ne doit autoriser que ce dont il a besoin, et ne surtout pas autoriser tout ce qui lui est proposé (sinon à quoi sert le FireWall ? )

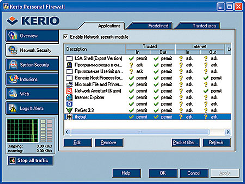

Kerio Personal est un FireWall reconnu pour son efficacité, dont le développement a paru incertain pendant un moment. Sygate est certainement d´une plus grande simplicité d´utilisation, mais d´une efficacité moindre.

A noter que certains chipset Nvidia comportent un firewall matériel !

| Kerio Personal (version actuelle) | Sygate Personal (plus mis à jour) | Zone Alarm |

|---|---|---|

|  |  |

Comme beaucoup d´outils aboutis, Kerio commence à s´alourdir avec des fonctions annexes : certes ces outils sont intéressants (filtre anti-popup...) mais ceux-ci font parfois doublon. En effet, Internet Explorer est doté d´un filtre anti-popup, anti phishing... et Firefox fait largement aussi bien avec ses extensions. C´est la raison pour laquelle, ceux qui cherchent un Firewall qui ne fait que ça, léger et efficace, pourront se tourner vers une version un peu plus ancienne : Kerio 2.1.5.

| Télécharger Kerio 2.1.15 (patch FR ici) |

|---|

|

Windows 95/98/Me ne seront pas traités car ce sont des versions dont Microsoft a arrêté le suivi : ce sont des produits peu sûrs par définition. Quant à Linux, le sujet sera peut-être abordé plus tard.

Sur de très nombreuses machines sous XP (configurées par défaut), il existe un compte Administrateur qui n´apparaît pas forcément lors de la sélection du compte... Ce compte existe aussi sur Windows 2000.

En effet, il suffit de démarrer en Mode Sans Echec pour le faire apparaître. Par défaut, ce compte n´a pas de mot de passe (en fait, il est demandé lors de l´installation de l´OS, mais bien souvent les particuliers omettent de le définir) et permet un accès total à la machine ! Il est donc essentiel de lui ajouter un mot de passe !

Si on se contente de regarder les icônes correspondant aux fichiers, on peut très bien trouver un programme (*.exe) ou script ayant l´icône d´un fichier courament utilisé (*.doc pour Word par exemple). Du coup, au lieu d´ouvrir un fichier, on exécute un programme, ce dernier pouvant être un virus ou un indésirable !

Il est donc fortement conseillé d´afficher les extensions des fichiers. Pour cela, se rendre dans Panneau de configuration\Options des dossiers\Affichage et désactiver l´option Masquer les extensions des fichiers dont le type est connu.

Si vous souhaitez davantage de sécurité sur certains fichiers, Windows propose de crypter les données si elles sont sur un disque NTFS. Pour plus de détails, on fera une recherche sur la toile.

Certains CD originaux se permettent d´installer du code plus ou moins dangereux et difficile à supprimer, dont notament les CD Audio protégés (cf cet artice).

Pour cela, il faut modifier les clés du registre correspondant au fichier "*.reg" suivant :

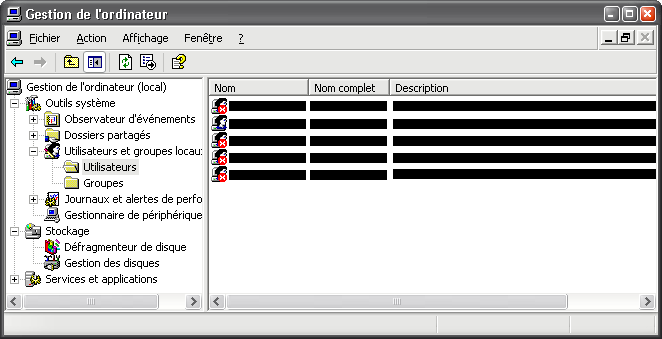

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\CDRom] "Autorun"=dword:00000000

L´installation de certains logiciels créent des comptes parfois inutiles (pour les debugger...). ZebProtect permet d´en désactiver un facilement certain nombre. Les comptes sont disponibles dans Panneau de Configuration\Outils d´administration\Gestion de l´ordinateur, sous Utilisateurs et groupes locaux\Utilisateurs. En faisant un clic droit Propriétés sur un compte , on obtient différentes options dont la désactivation de ce dernier.

Une machine cachée du réseau local est légèrement plus difficile à détecter (on peut toujours balayer des plages d´adresses avec ping par exemple). La machine reste bien sûr accessible en tapant son IP ou son identifiant. Pour cela, il faut modifier les clés du registre correspondant au fichier "*.reg" suivant :

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters] "Hidden"=dword:00000001

un nettoyage systématique des répertoires temporaires permet de ne pas envahir le disque dur de données inutiles. cela peut s´avérer utile pour supprimer des fichier en script laissés par les navigateurs... On pourra par exemple utiliser un fichier batch contenant ceci:

:Suppression des répertoires temporaires globaux RMDIR /S /Q "C:\Documents and Settings\Default User\Local Settings\Historique" RMDIR /S /Q "C:\Documents and Settings\Default User\Local Settings\Temporary Internet Files" MKDIR "C:\Documents and Settings\Default User\Local Settings\Temporary Internet Files" RMDIR /S /Q "C:\Documents and Settings\Default User\Local Settings\Temp" MKDIR "C:\Documents and Settings\Default User\Local Settings\Temp" RMDIR /S /Q "C:\WINDOWS\Temp" :Suppression des répertoires temporaires du compte XXXX RMDIR /S /Q "C:\Documents and Settings\XXXX\Local Settings\Historique" RMDIR /S /Q "C:\Documents and Settings\XXXX\Local Settings\Temporary Internet Files" MKDIR "C:\Documents and Settings\XXXX\Local Settings\Temporary Internet Files" RMDIR /S /Q "C:\Documents and Settings\XXXX\Local Settings\Temp" MKDIR "C:\Documents and Settings\XXXX\Local Settings\Temp" DEL /S /Q /F "C:\Documents and Settings\XXXX\Cookies\*.*" :Suppression des répertoires temporaires de Firefox (YYYY à remplacer ! ) RMDIR /S /Q "C:\Documents and Settings\XXXX\Application Data\Mozilla\Firefox\Profiles\YYYY.default\Cache.Trash" MKDIR "C:\Documents and Settings\XXXX\Application Data\Mozilla\Firefox\Profiles\YYYY.default\Cache.Trash" RMDIR /S /Q "C:\Documents and Settings\XXXX\Application Data\Mozilla\Firefox\Profiles\YYYY.default\Cache" MKDIR "C:\Documents and Settings\XXXX\Application Data\Mozilla\Firefox\Profiles\YYYY.default\Cache"

Le swap peut renvoyer à des données plus ou moins sensibles... il est donc préférable de le purger si la sécurité est votre principal souci. Par contre, cette purge nécessite un certain temps, ralentissant l´arrêt de la machine.Pour activer cette fonction, on peut modifier le registre ou utiliser un fichier *.reg contenant :

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\MemoryManagement] "ClearPageFileAtShutdown"=dword:00000001

Par défaut, Windows 2000 partage tout le contenu des disques durs est en partage complet pour tout administrateur. Pour s´en convaincre, il suffit de taper Adresse_de_la_machine\c$ pour accéder au disque C d´une machine... Pour éviter ce partage administratif, on peut modifier le registre ou utiliser un fichier *.reg contenant :

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters] "AutoShareWks"dword:0 "AutoShareServer"dword:0

Nota Bene

ZebProtect permet de désactiver les partages administratifs.

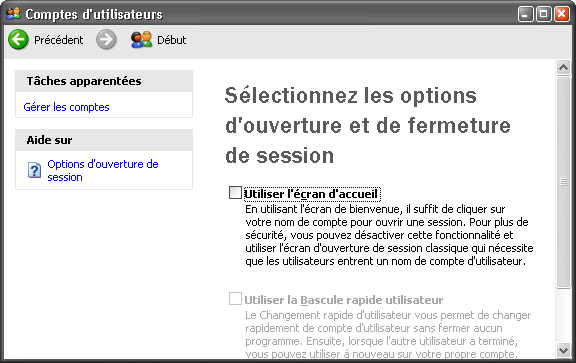

Si la machine est utilisée par différents utilisateurs, il est conseillé de configurer Windows XP de sorte à ce qu´il demande le login (comme Windows 2000). Pour cela, aller dans Panneau de configuration\Compte d´utilisateurs\Modifier la façon dont les utilisateurs ouvrent et ferment une cession et désactiver l´écran d´accueil. On pourra pousser l´effort jusqu´à imposer le ALT-CNTRL-SUPR avant de se logguer (pour 2000 aussi).

Pour utiliser Internet, vous utilisez un navigateur, et celui-ci fonctionne grâce à votre système d´exploitation... Une évidence ! En fait, de nombreuses informations concernant votre machine circulent entre votre ordinateur et le serveur afin d´adapter éventuellement les données... Votre navigateur fourni son nom (éventuellement sa build, c´est à dire sa version), l´OS utilisé... et le serveur aussi ! A titre d´exemple, le PHP (langage de programmation de ce site) permet de récupérer toutes ces informations qui en général transitent à notre insu. Vous en tant que lecteur, vous utilisez (et encore je ne donne pas les versions... via la variable HTTP_USER_AGENT) :

Votre navigateur : K-Meleon

Votre système d´exploitation : Mac OS

Votre adresse IP (ou celle de votre box) : 216.73.216.152:80

Il est donc facile de connaître votre machine et d´en déduire les failles les plus récentes ! En fait, il suffit d´écouter les paquets qui transitent avec un sniffer (comme Ethereal). Etre à jour améliore grandement votre sécurité.

Ceux qui souhaitent aller plus loin que les conseils ci-dessous, rendez vous sur cette page de Patrick CHAMBET (attention, certaines remarques sont propres à des serveurs).

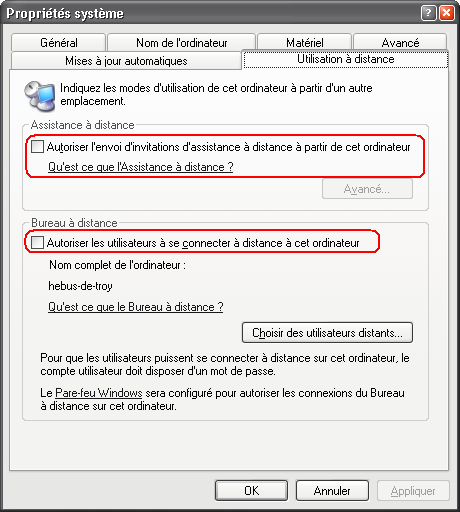

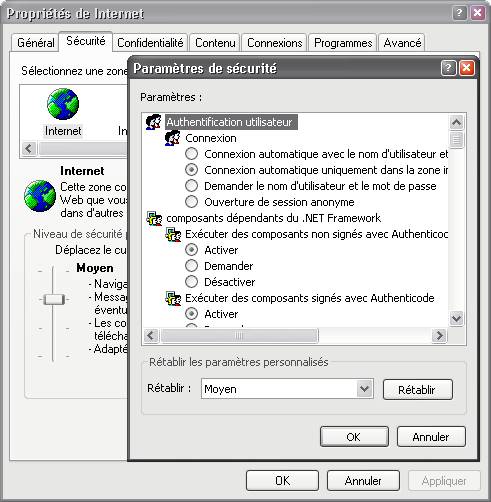

Pour le navigateur, il est important de désactiver les ActiveX et les Scripts autant que possible car ceux-ci peuvent effectuer des opérations à votre insu ou contaminer votre machine d´indésirables. Pour IE, il faut se rendre dans "Panneau de Configuration\Propriétés Internet\Sécurité" et configurer chacune des zones.

Cependant, un navigateur tel que Firefox avec des extensions comme NoScript (désactive les Scripts), AdBlock ou AdBlock Plus (désactive les données provenant de certains serveurs, dont des scripts) procure davantage de souplesse de configuration, grâce à des règles d´exceptions.

Tout d´abord, il est possible de connaître les programmes en cours d´utilisation, via le gestionnaire de tâches. En utilisant un moteur de recherche, on peut rapidement s´informer sur un processus en train de tourner sur sa machine. En tout cas, si vous ne faites rien et que votre processeur est à 100% de charge, il y a un souci. Le programme Process Explorer permet d´avoir davantage d´informations.

La plupart des indésirables sont chargés de façon automatique au démarrage de la machine ou du navigateur. Pour connaître ce qui est chargé au démarrage de Windows, on se tournera vers de l´excellent Autoruns qui liste tout ce que Windows peut charger au démarrage, et donc aussi les indésirables ! On peut à peu près tout désactiver avec ce logiciel : il faut donc manipuler avec attention ! Au risque de me répéter, MSConfig est très loin d´être suffisant.

Afin de ne pas alourdir cette partie concernant la sécurité de votre machine, on pourra se rendre sur cette page du site pour approfondir.

Concernant les viri, le principal Anti-virus, c´est l´utilisateur averti qui fait attention aux pièces jointes, n´exécute pas tout ce qui lui est proposé lorsqu´il surfe... Il est plus dangereux de cliquer sur n´importe quoi en se disant qu´on a un anti-virus au cas où que de se retenir de cliquer.

Les anti-virus sont loin d´être parfaits, ont nécessairement un temps de retard sur les viri, et ne sont en aucun cas 100% efficaces. Certains seront très surpris, mais on peut tout à fait vivre sans anti-virus si on respecte le principe de précaution.

Le lecteur se chargera de choisir son kit antivirus selon :

Signalons que si les produits Norton Symantec sont bien connus du public, ce ne sont pas les meilleurs produits, et surtout, ce sont des antivirus dont la désinstallation peut être très difficile pour le néophyte. En effet, il ne s´agit pas de se contenter d´aller dans Ajout/Suppression de programmes... Il suffit d´observer les forums pour se rendre compte à quel point ces produit forcent la main à l´utilisateur dans la prolongation de leur licence (notamment les produits OEM fournis à l´achat des PC).

S´il serait tentant d´utiliser plusieurs antivirus en simultané pour plus de sécurité, il est à noter que ces programmes sont lourds en ressources, et peuvent aussi entrer en conflits les uns les autres, notamment à cause de leur base de définition des virus.

Quelques anti-virus gratuits :

On trouvera un comparatif (datant de 2007) de différents anti-virus sur Clubic, ici.

Les programmes mentionnés ci dessous ne sont en aucun cas des protections permanantes : ils permettent uniquement de supprimer des virus récents. Ils fonctionnent de façon autonome, et sont fournis gratuitement par les "grands" noms du monde des antivirus. L´intérêt de ces programmes réside surtout en la possibilité d´effectuer un scan lorsque l´antivirus traditionnel est paralysé, par exemple par un virus, comme ce fut le cas pour les produits Norton.

Il peut être pratique de conserver ces programmes sur une clef USB !

| McAfee Stinger | Avast! Virus Cleaner Free | F-Prot (DOS) |

|---|---|---|

|  | F-Prot |

D´autres antivirus proposent des outils de suppression dédiés :

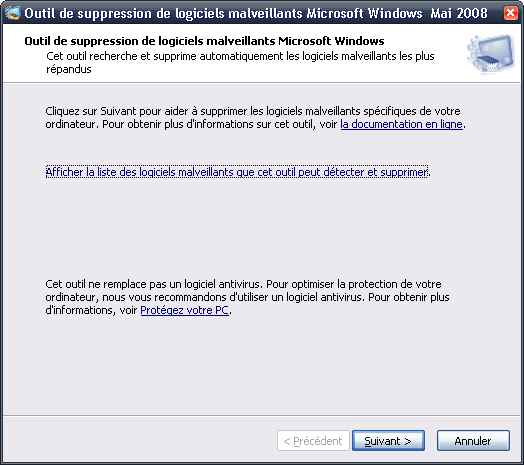

On pourra noter que Microsoft propose, via les mise à jours, un utilitaire permettant de nettoyer sa machine d´un certain nombre de programmes indésirables. Ce programme est accessible dans %SystemRoot%\system32\MRT.exe. On pourra d´ailleurs créer un raccourci sur ce programmme pour en faciliter l´exécution.

Sur la toile, on ne vous veut pas que du bien... installer un spyware sur une machine peut avoir différents buts :

Il est donc impératif de savoir se protéger de tous ces indésirables ! Les programmes suivant permettent de supprimer un bon nombre d´entre eux : il est donc important d´en utiliser plusieurs !

| Ad-Aware 2007 | Microsoft Windows Defender |

|---|---|

|  |

| Spybot Search & Destroy | HijackThis |

|---|---|

|  |

Concernant HijackThis, on trouvera sur cette page un outil pour comprendre les résultats renvoyés.

Tout comme les antivirus, il est conseillé de n´utiliser qu´un des ces programmes en tâche de fond, et d´effectuer des scans avec différents produits. Pour des raisons de definition officielle de spyware, certains programmes considèreront du code comme malicieux et pas d´autres.

Par définition, un rootkit est un programme ou un ensemble de commandes permettant de garantir à une personne non désirée un accès administrateur. Par extension un rootkit peut aussi être un ensemble de modifications de l´OS de sorte à dissimuler l´existance de certains fichiers.

La principale menace venant de tels programmes est bien évidement la sécurité de la machine, et la confidentialité des données qui s´y trouvent. Rien n´est plus facile que de récupérer des données sensibles une fois qu´on a un programme invisible qui tourne sur une machine, ou qui se donne tous les droits. Ces indésirables, bien souvent basés sur des failles, constituent donc un réel danger !

Ce genre de technique fait malheureusement parti de ce qu´utilisent les maisons de disques afin de protéger le contenu de certains CD audio. Dès insertion de ces derniers, un ensemble de programmes est exécuté à l´insu de l´utilisateur (ce qui est interdit...), et un certain nombre s´impose comme pilote des lecteurs CDRom - DVDRom, permettant de filtrer les données. Ces programmes tournent en permanance, utilisent des ressources, et fait gravissime, ils sont très bien dissimulés. De sorte qu´un utilisateur averti peu les utiliser pour dissimuler du code, mais aussi un virus ou encore un logiciel de triche pour certains jeux en ligne... Une vraie plaie, découverte tout d´abord chez SONY (cf le blog de Mark Russinovich), puis chez d´autres éditeurs,de jeux video notamment.

Fort heureusement, ce même Mark Russinovich propose en téléchargement un utilitaire permettant de détecter ces rootkits : RootKit Revealer.

Récemment, la plupart des éditeurs d´antivirus a gratuitement mis en ligne des outils permettant de supprimer certains rootkits.

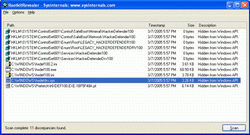

| Rootkit Revealer | Sophos Anti-RootKit | Panda Anti-RootKit |

|---|---|---|

|  |  |

| Rootkit Buster (Trend Micro) | F-Secure Blacklight |

|---|---|

|  |

On trouvera des informations complémentaires sur le site AntiRootKit.com.

Devant l´attitude déplorable des maisons des disques pour fournir des utilitaires de nettoyage, on peut se protéger en :

De failles sont tous les jours découvertes dans les logiciels et peuvent à tout moment être exploitées par un virus... Les combler dès qu´un patch est disponible vous protège donc efficacement. Certains viri permettent de bloquer les mises à jours des anti-virus... rendant très difficile l´éradication de ces derniers.

De plus, si les moteurs d´analyse sont à jour, les codes malicieux éventuellement détectés auront bien plus de chance de pouvoir être supprimés.

Nota Bene :

Les logiciels à surveiller sont donc les suivants :

Si un de ces programmes n´est pas à jour, votre machine est potentiellement en danger. Pour rappel, les risques encourus sont les suivants :

Se tenir à jour ne coûte rien et peut éviter un formatage de la machine !

Quelques liens :

Il est inutile de dire que Linux est plus sûr que Windows, car le niveau de sécurité dépend énormément de la configuration de la machine. S´appuyer sur le nombre de failles connues est illusoire : on trouve toujours plus de failles quand on est plus nombreux à les chercher !

La sécurité est un réel problème pour nos machines mais il ne faut pas non plus tomber dans la paranoïa ! Il va de soit qu´il n´est pas utile d´appliquer l´ensemble des conseils donnés ici, mais que certains ressortent comment plus importants :

A noter que vous ne recevrez JAMAIS de mails provenant de Microsoft, de votre banque ou autre organisation, susceptible de vous faire télécharger un programme ou donner des identifiants personnels en cliquant sur un lien.

Avez-vous apprécié l´absence de publicité sur ce site ?

La publicité est utilisée sur les sites internet pour financer les frais d´hébergement et de fonctionnement. PC-Optimise préférant que ses lecteurs ne soient pas importunés par ces contenus non désirés, c´est un système de dons qui a été mis en place, le reste des dépenses restant à la charge de l´auteur. Si vous avez apprécié, vous pouvez donc contribuer à travers un don via PayPal.